Ataque WPSetup: Ataque sobre instalaciones recientes de WordPress

En mayo y junio, presenciamos un alza en los ataques dirigidos hacia instalaciones recientes de WordPress. Los atacantes escanean el sitio en busca de la siguientes URL:

/wp-admin/setup-config.php

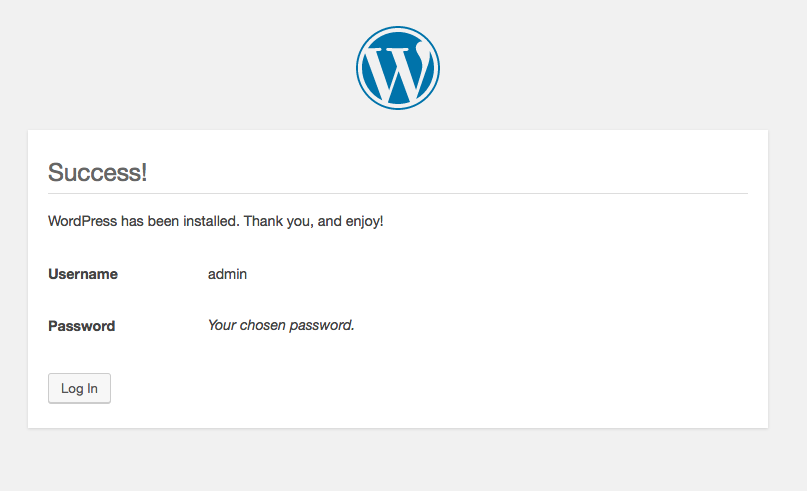

Esta URL es la URL de configuración que las nuevas instalaciones de WordPress utilizan. Si el atacante encuentra la URL y contiene una página de configuración, esto indica que alguien ha instalado recientemente WordPress pero aún no lo ha configurado. En esta circunstancia, resulta fácil para un atacante tomar control no sólo del sitio WordPress sino de la cuenta de hosting completa y de todos los sitios que contenga el hospedaje web.

Cómo funciona el ataque WPSetup

Hay distintas maneras para instalar WordPress. Puedes subir y desempacar un archivo ZIP en un directorio de tu cuenta de hospedaje web. Otra manera común es que lo instales desde los instaladores 1-click incluidos en la misma cuenta de hospedaje web.

En este punto, aunque ya tienes los archivos base de WordPress instalados, no hay archivo de configuración creado aún, por lo que debe crearse.

Generalmente lo hacías manualmente, pero las nuevas versiones de WordPress guían al usuario a través de la creación de este archivo por medio de una interfase web.

Si desempacas un ZIP con WordPress o utilizas el instalador 1-click y no completas los pasos de configuración, un atacante que busque instalaciones recientes sin finalizar puede tomar control de tu sitio.

Cómo toma control de mi WordPress

Al encontrar una instalación de WordPress aún por configurar, el atacante puede por sí mismo configurar el WordPress llenado los datos que le solicita y colocando una base de datos en un servidor propio remoto. De esta manera, el atacante obtiene derechos plenos de administrador sobre este WordPress y podrá tener derecho pleno de ejecución de scripts.

Cómo toma control de mi cuenta de hospedaje

El ataque WPSetup toma control de la cuenta de hospedaje a través de la ejecución de código PHP, el cual puede hacerlo de varias formas.

- Ejecutar código PHP utilizando el editor de temas y plugins.

- Ejecutar código PHP usando un plugin personalizado.

Una vez el atacante puede ejecutar código en tu sitio, puede realizar cualquier acción. Una de las más comunes es la instalación de código malware en tu cuenta de hospedaje. Ya en este punto, el atacante tiene acceso a todos los archivos y directorios de tu cuenta de hospedaje web.

Cómo protegerse contra el ataque WPSetup

Debido a que este tipo de ataques está ganando popularidad, puedes utilizar cualquiera de los siguientes procedimientos de protección.

Procedimiento 1

Antes de instalar WordPress, crea un archivo .htaccess en el directorio raíz. Incluye las siguientes líneas:

order deny,allow

deny from all

allow from <tu ip>

Reemplaza <tu ip> con tu propia IP. Puedes conocer tu IP de conexión a internet visitando www.miipes.net

Una vez completes el proceso de configuración de WordPress, remueve estas mismas líneas de tu archivo .htaccess y el sitio estará disponible para todos.

Procedimiento 2, mayor riesgo.

- Instala el WordPress ya sea desempacando un archivo ZIP o utilizando el instalador 1-Click.

- Inmediatamente de instalado, procede rápidamente a la configuración.

- Una vez el sitio está configurado, será imposible utilizar esta versión de ataque y tu sitio no será ya vulnerable al ataque WPSetup

El mayor riesgo de este procedimiento es que siempre existe cierto lapso entre la instalación y la configuración de WordPress y si un atacante detecta la instalación puede fácilmente configurar antes que tú.

Recomendación: si instalas un script (WordPress en este caso), configura de inmediato, no lo dejes allí abandonado. Puede significar entregar el control de tu cuenta de hospedaje y de tus sitios.

Elaborado con información de: [www.wordfence.com]